Anmeldelser 33

Serverplaceringer

Anmeldelser 9977

Serverplaceringer

Serverplaceringer

Anmeldelser 1511

Serverplaceringer

Anmeldelser 62

Serverplaceringer

Anmeldelser 102

Serverplaceringer

Serverplaceringer

Anmeldelser 471

Serverplaceringer

Serverplaceringer

Anmeldelser 588

Serverplaceringer

Anmeldelser 453

Serverplaceringer

Anmeldelser 2514

Serverplaceringer

Anmeldelser 51

Serverplaceringer

Anmeldelser 70

Serverplaceringer

Anmeldelser 33

Serverplaceringer

Anmeldelser 296

Serverplaceringer

Anmeldelser 54

Serverplaceringer

Anmeldelser 28

Serverplaceringer

Anmeldelser 41

Serverplaceringer

Anmeldelser 13

Serverplaceringer

Wildcard SSL: alt hvad du behøver at vide

De er opkaldt efter jokertegnet (stjernen), faktisk på engelsk jokertegn. Stjernen bruges til at definere gruppen af underdomæner, som certifikatet gælder for.

For at forenkle kan det siges, at værdien af stjernen ikke overstiger punktet. Samtidig er det ikke muligt at bruge to eller flere stjerner: det er for eksempel ikke muligt at certificere.

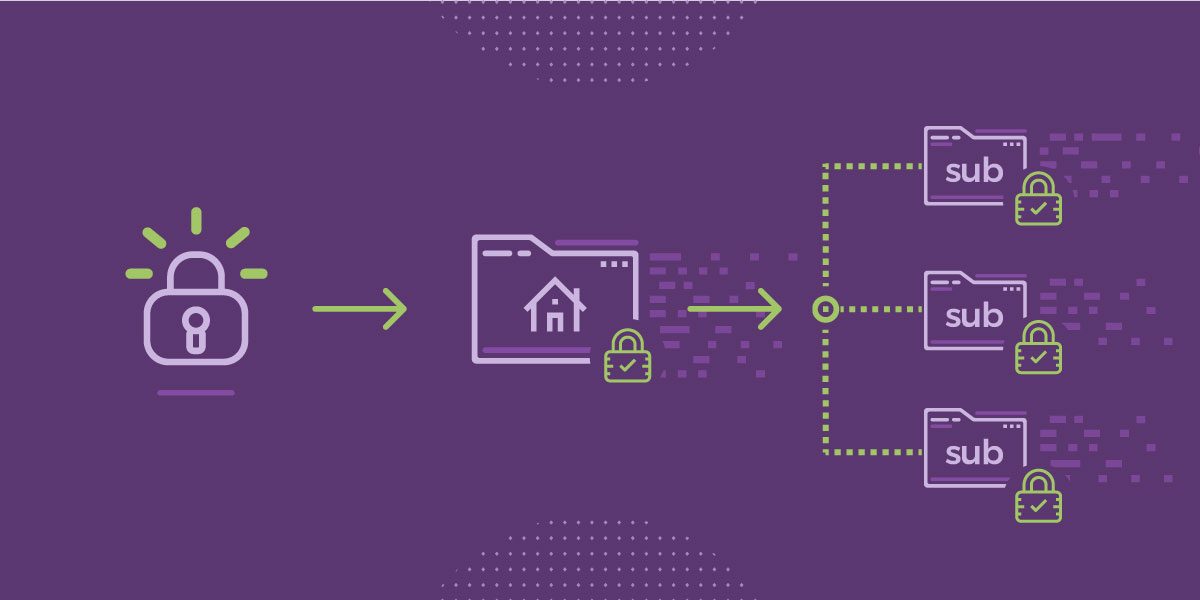

Et wildcard-certifikat er et certifikat, der tillader ubegrænset anvendelse af SSL til underdomæne værter for et domæne (FQDN). For nylig udstedes omkring 40% af SSL-certifikatudstedelser med Wildcard SSL-certifikater, hvilket viser, at det er yderst effektivt.

Årsagen til, at det hedder Wildcard, er, at certifikatdomænet (CN og DNS-navn) er i formatet * .mydomain.com. Det er en slags Multi / SAN-certifikat og er en udvidelsesteknologi af RFC international standard X.509. Du kan forstå, at standarddomænet og wildcards underdomæner er inkluderet i elementet [Emne alternativt navn-DNS-navn] i visningen af certifikatdetaljer i webbrowseren.

For eksempel: webbrowser vises faktisk i certifikatet, et wildcard-certifikat vises. Når du ser certifikatoplysningerne for den anvendte webside, vises de i det bestemte format.

Selv med disse begrænsninger repræsenterer jokertegncertifikater en meget bekvem metode til kryptering af datatransmission af adskillige underdomæner.

SSL-digitalt certifikat

Et SSL-certifikat er et elektronisk dokument, der garanterer kommunikation mellem en klient og en server af en tredjepart. Umiddelbart efter at klienten opretter forbindelse til serveren, overfører serveren disse certifikatoplysninger til klienten. Klienten udfører følgende procedure efter at have verificeret, at disse certifikatoplysninger er tillid til. Fordelene ved at bruge SSL og SSL digitale certifikater er som følger.

Kommunikationsindhold kan forhindres i at blive udsat for angribere.

Det er muligt at afgøre, om den server, som klienten opretter forbindelse til, er en betroet server.

Du kan forhindre ondsindet ændring af kommunikationsindholdet.

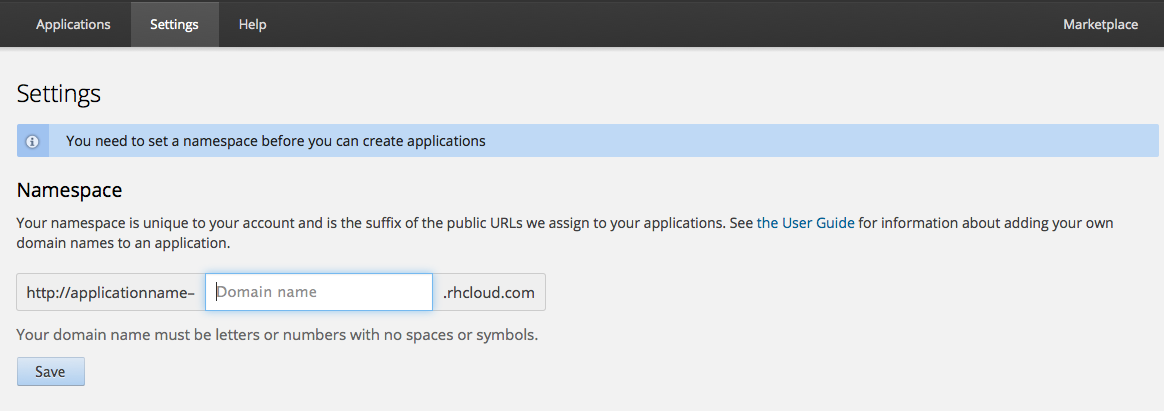

Ansøgning om udstedelse af CN (domæne) inputeksempel

Jokertegn:

CN: Det skal være det samme mønster som * .eksempel.com eller * .sub2.sub1.sslcert.co.net identificeret ved hjælp af DNS-navnet.

Multi-wildcard

CN: *. Indtast eksempel.com-rodfoden FQDN som CN, undtagen mærket.

ex) Hvis * .sub.sslcert.co.net er det repræsentative domæne, skal du indtaste CN som sub.sslcert.net

SAN: Jokertegndomæner i formatet * .eksempel.com og * .sub.sslert.co.net er. Yderligere indgange foretages under DCV-opsætningstrinnet under ansøgningsformularen.

Bemærkninger (Forsigtig ved fejl)

Da kun visningspositionstrinnet er ubegrænset værter. Formatet af .sslcert.co.net er ikke muligt. Det er ikke muligt at anvende i flere trin som:

Hovedanvendelse

Når der anvendes et Wildcard, er SSL mere fordelagtigt for omkostningsreduktion / -administration end at udstede flere underdomæner hver. Når subdomæner forventes løbende, når brugen af webservices øges, og SSL anvendes og drives.

På webserveren Hvis du vil anvende på alle underdomæne-websteder med 443 SSL-standardport (SNI-ikke-understøttet webserver kan kun binde et certifikat pr. En SSL-port (f.eks. 443))

Sæt flere andre wildcard-domæner i et certifikat Hvordan gør man det? For at klare sådanne sager er der et Multi-Wildcard SSL-certifikatprodukt. Enkelt wildcard kan kun indeholde 1 wildcard i et certifikat, og multi wildcard kan indeholde op til 250 wildcards i 1 certifikat.

"Lavpris" jokertegncertifikater

Lad os nu gå videre til det tilgængelige tilbud. Dedikeret til SSL-certifikater til underdomæner, kan vi straks bemærke tilstedeværelsen af 2 "entry-level", RapidSSL og Sectigo Essential: disse er certifikater af typen "Domain Validated", hvor firmaets navn, som tilbyder en lav garanti, men kan udstedes på kort tid på mindre end en time. Vi anbefaler dem derfor til dem, der har travlt og ikke har særlige krav.

Corporate Wildcard-certifikater

Blandt dem af typen OV (Organization Validated), der derfor er kendetegnet ved validering af hele virksomheden, vil vi anbefale GeoTrust. Først og fremmest er GeoTrust synonymt med pålidelighed og er et af de mest berømte mærker inden for websikkerhed.

For det andet, men ikke mindst, fordi dette wildcard-certifikat er det, der giver den højeste garanti i sjældne tilfælde, at der opstår et krypteringsbrud. I dette tilfælde er den tilbudte garanti 1,25 millioner dollars, lige nok til at sove fredeligt.

Endelig skal det siges, at i tilfælde af jokertegn er der i det mindste i øjeblikket ingen tilgængelige certifikater af typen EV (udvidet valideret), de skal være klare, der viser den grønne adresselinje i browseren, sammen med det fulde navn på ejerfirmaet.

Hvis du har brug for at få den grønne bjælke på nogle underdomæner, skal du vælge enkelt- eller multi-domæne (SAN) EV-certifikater.

Nogle almindelige forskelle for at få dig til at forstå mellem HTTPS & amp; SSL-certifikater:

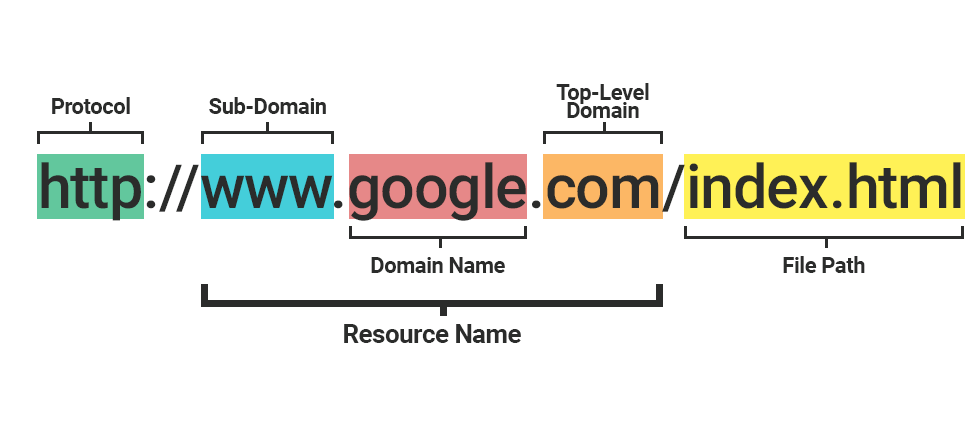

HTTPS VS HTTP

HTTP står for Hypertext Transfer Protocol. Med andre ord betyder det en kommunikationsprotokol til transmission af HTML, der er Hypertext. I HTTPS er den sidste S en forkortelse af O ver Secure Socket Layer. Da HTTP transmitterer data på en ukrypteret måde, er det meget let at opfange beskeder sendt og modtaget af serveren og klienten.

F.eks. Kan ondsindet aflytning eller ændring af data forekomme i processen med at sende adgangskoder til serveren for at logge ind eller læse vigtige fortrolige dokumenter. HTTPS er det, der sikrer dette.

HTTPS og SSL

HTTPS og SSL forstås ofte om hinanden. Dette er rigtigt og forkert. Det er som at forstå Internettet og internettet i samme forstand. Afslutningsvis, ligesom internettet er en af de tjenester, der kører på Internettet, er HTTPS en protokol, der kører på SSL-protokollen.

SSL og TLS

Det samme. SSL blev opfundet af Netscape, og da det efterhånden blev meget udbredt, blev det omdøbt til TLS, da det blev ændret til ledelsen af IETF, et standardiseringsorgan. TLS 1.0 arver SSL 3.0. Navnet SSL bruges dog meget mere end navnet TLS.

Typer af kryptering, der bruges af SSL

Nøglen til SSL er kryptering. SSL bruger to krypteringsteknikker i kombination af sikkerheds- og ydeevneårsager. For at forstå, hvordan SSL fungerer, skal du forstå disse krypteringsteknikker. Hvis du ikke ved, hvordan du gør dette, vil den måde, SSL fungerer på, føles abstrakt. Vi introducerer krypteringsteknikker, der bruges i SSL, så du kan forstå SSL i detaljer. Lad os udfordre det, fordi dette ikke kun er en forståelse af SSL, men også de grundlæggende færdigheder hos en it-person.

Symmetrisk nøgle

Den type adgangskode, der bruges til kryptering, handlingen med at oprette en adgangskode, kaldes en nøgle. Da det krypterede resultat er forskelligt i henhold til denne nøgle, og hvis nøglen ikke er kendt, kan dekryptering, der er en handling til at dekryptere krypteringen, ikke udføres. Symmetrisk nøgle henviser til en krypteringsteknik, hvor kryptering og dekryptering kan udføres med den samme nøgle.

Med andre ord, hvis du brugte værdien 1234 til kryptering, skal du indtaste værdien 1234, når du dekrypterer. For at hjælpe dig med at forstå, lad os se på, hvordan du bruger openssl til at kryptere med en symmetrisk nøglemetode. Udførelse af kommandoen nedenfor opretter en plaintext.txt-fil. Og du bliver bedt om et kodeord. Adgangskoden, der indtastes på dette tidspunkt, bliver den symmetriske nøgle.

Offentlig nøgle

Den symmetriske nøglemetode har sine ulemper. Det er svært at videregive en symmetrisk nøgle mellem mennesker, der udveksler adgangskoder. Dette skyldes, at hvis den symmetriske nøgle lækker, kan angriberen, der fik nøglen, dekryptere indholdet af adgangskoden, hvilket gør adgangskoden ubrugelig. Krypteringsmetoden fra denne baggrund er metoden for offentlig nøgle.

Metoden for offentlig nøgle har to nøgler. Hvis den er krypteret med A-nøglen, kan den dekrypteres med B-nøglen, og hvis den er krypteret med B-nøglen, kan den dekrypteres med A-nøglen.Med fokus på denne metode betegnes en af de to nøgler som en privat nøgle (også kaldet en privat nøgle, en privat nøgle eller en hemmelig nøgle), og den anden er betegnet som en offentlig nøgle.

Den private nøgle ejes kun af sig selv, og den offentlige nøgle leveres til andre. Andre, der har fået den offentlige nøgle, krypterer oplysningerne ved hjælp af den offentlige nøgle. Krypterede oplysninger overføres til den person, der har den private nøgle. Ejeren af den private nøgle bruger denne nøgle til at dekryptere de krypterede oplysninger. Selvom den offentlige nøgle lækkes under denne proces, er det sikkert, fordi information ikke kan dekrypteres uden at kende den private nøgle. Dette skyldes, at kryptering kan udføres med en offentlig nøgle, men dekryptering er ikke mulig.

SSL certifikat

Rollen af SSL-certifikater er ret kompleks, så du skal kende noget viden for at forstå mekanismen for certifikater. Der er to hovedfunktioner i et certifikat.

At forstå begge disse er nøglen til forståelse af certifikater.

Sikrer, at den server, som klienten opretter forbindelse til, er en betroet server.

Giver den offentlige nøgle, der skal bruges til SSL-kommunikation til klienten.

CA

Certifikatets rolle sikrer, at den server, som klienten opretter forbindelse til, er den server, klienten har til hensigt. Der er private virksomheder, der spiller denne rolle, og disse virksomheder kaldes CA (Certificate Authority) eller Root Certificate. CA er ikke noget, som enhver virksomhed kan gøre, og kun virksomheder, hvis troværdighed er strengt certificeret, kan deltage. Blandt dem er repræsentative virksomheder som følger. Tallene er den aktuelle markedsandel.

Symantec med 42,9% markedsandel

Comodo med 26%

GoDaddy med 14%

GlobalSign med 7,7%

Tjenester, der ønsker at levere krypteret kommunikation via SSL, skal købe et certifikat via en CA. CA vurderer pålideligheden af en tjeneste på forskellige måder.

Privat certifikatmyndighed

Hvis du vil bruge SSL-kryptering til udvikling eller private formål, kan du også fungere som CA selv. Dette er selvfølgelig ikke et certificeret certifikat, så hvis du bruger et privat CA's certifikat.

Indholdet af SSL-certifikatet

SSL-certifikatet indeholder følgende oplysninger:

Serviceoplysninger (CA, der udstedte certifikat, servicedomæne osv.)

Offentlig nøgle på serversiden (indholdet af den offentlige nøgle, krypteringsmetode for den offentlige nøgle)

Browser kender CA

For at forstå certifikater er en ting, du skal vide, listen over CA'er. Browseren kender internt listen over CA'er på forhånd. Dette betyder, at browserens kildekode indeholder en liste over CA'er. For at blive en certificeret CA skal den medtages på listen over CA'er, som browseren kender på forhånd. Browseren kender allerede den offentlige nøgle for hver CA sammen med listen over CA'er.

Frankrig

Frankrig

Canada

Canada

Tyskland

Tyskland

Forenede Stater

Forenede Stater

Singapore

Singapore

Indien

Indien

Det Forenede Kongerige

Det Forenede Kongerige

Holland

Holland

Australien

Australien

Italien

Italien

Sverige

Sverige

Brasilien

Brasilien

Forenede Arabiske Emirater

Forenede Arabiske Emirater

Island

Island

Grækenland

Grækenland

Litauen

Litauen